【“脏牛(Dirty Cow)”漏洞】CVE-2016-5195:Linux 内核本地提权漏洞 通告及修复

漏洞编号:CVE-2016-5195

漏洞名称:脏牛(Dirty COW)

风险等级:高危

漏洞危害:

黑客可以通过远程入侵获取低权限用户后,在服务器本次利用该漏洞在全版本Linux系统上实现本地提权,从而获取到服务器root权限。

漏洞利用条件:

黑客可以通过远程入侵获取低权限用户后,才能进一步在操作系统本地利用该漏洞。

漏洞影响范围

- Linux Kernel >= 2.6.22 的所有 Linux 系统 意味着从 2007 年发布 2.6.22 版本开始,直到2016年10月18日为止,这中间发行的所有 Linux 系统都受影响。 我们建议您使用以下方式自查是否存在此漏洞:

-

使用安骑士“安全基线检查 - 高危漏洞应急检查 ”功能自动检查,修复漏洞后,可以自动验证修复是否成功:

漏洞修复验证:

-

使用

uname –a查看 Linux 系统的内核版本,如:Linux AYxxxx 2.6.32-431.23.3.el6.x86_64 #1 SMP Thu Jul 31 17:20:51 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux上述内核版本2.6.32-431.23.3.el6.x86_64受漏洞影响。Linux AYxxxx 2.6.18-308.el5 #1 SMP Tue Feb 21 20:06:06 EST 2012 x86_64 x86_64 x86_64 GNU/Linux上述内核版本2.6.18-308.el5不受漏洞影响。

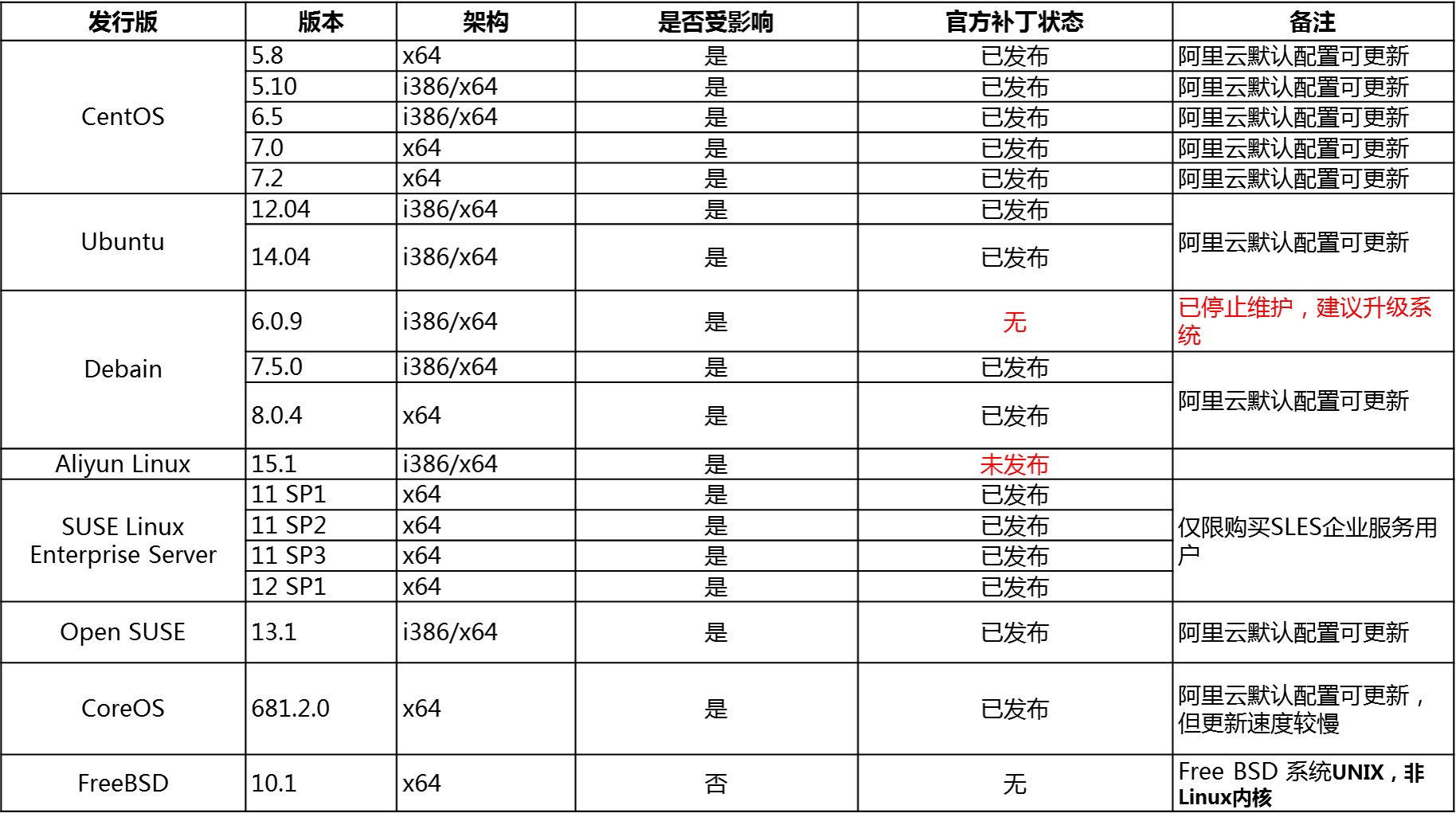

- 阿里云安全团队在第一时间针对 ECS 提供的 Linux 操作系统镜像进行测试,详细的受影响范围如下表:

漏洞修复方案

因为涉及到操作系统内核的升级,我们强烈建议您:正确关闭正在运行的服务,并做好业务数据备份工作。同时创建服务器磁盘快照,避免修复失败造成不可逆的影响。

1.CentOS 5/6/7 系列操作系统

阿里云已经更新了CentOS 5/6/7Aliyun mirror源,可以直接在默认配置下,您可以更新软件列表,随后一键升级内核: 1).检查是否有内核升级包:yum check-update |grep kernel 2).升级内核:yum update kernel 3).确认下新版本的内核或 initrd/initramfs 是否有xen-vbd和virtio_blk驱动:lsinitrd /boot/initramfs-2.6.32-642.6.2.el6.x86_64.img |grep -i -E 'xen-blkfront|virtio_blk

-

查看补丁样例:

#lsinitrd /boot/initramfs-2.6.32-642.6.2.el6.x86_64.img |grep -i -E 'xen-blkfront|virtio_blk'(具体是版本而定,可以到cd /boot/ 目录下面查看对应的initrd文件(Centos5.1)或initramfs文件(centos6/7))# lsinitrd /boot/initramfs-2.6.32-642.6.2.el6.x86_64.img |grep -i -E 'xen-blkfront|virtio_blk'

4).如果有,则可以重启 5).如果没有,则需要给initrd/initramfs安装驱动,然后执行第三步后重启:

-

centos 5:

#mkinitrd -f --allow-missing \(具体是版本而定,可以到cd /boot/ 目录下面查看,替换$target_initrd $vmlinuz)

-

centos 6、7 :

#mkinitrd -f --allow-missing \

安装驱动样例(本样例以Centos6.8 64bit为准):

#mkinitrd -f --allow-missing --with=xen-blkfront --preload=xen-blkfront --with=virtio_blk --preload=virtio_blk --with=virtio_pci --preload=virtio_pci --with=virtio_console --preload=virtio_console initramfs-2.6.32-642.6.2.el6.x86_64.img 2.6.32-642.6.2.el6.x86_64

具体是版本而定,可以到cd /boot/ 目录下面查看,替换$target_initrd $vmlinuz 6).执行第三步后,查看是否有驱动,然后重启系统

# lsinitrd /boot/initramfs-2.6.32-642.6.2.el6.x86_64.img |grep -i -E 'xen-blkfront|virtio_blk'

7).查看升级后的内核版本:uname -a或者rpm -q --changelog kernel | grep 'CVE-2016-5195',也可以使用云盾安骑士验证 注:更新完毕后可能会安装两个内核,但不影响系统运行。

# uname -a

或者

#rpm -q --changelog kernel | grep 'CVE-2016-5195'

Ubuntu 系列操作系统

阿里云已经更新了Ubuntu mirror源,可以直接在默认配置下,您可以更新软件列表,随后一键升级内核: 1).查看是否有更新包:dpkg -l | grep linux 2).更新包列表:apt-get updateor apt update 3).升级内核: Ubuntu12.04版本:apt-get install linux-genericUbuntu14.04版本:apt-get upgrade或apt upgrade 4).然后重启系统 5).查看升级后的内核版本:uname -a或者zcat /usr/share/doc/linux-image-3.13.0-101-generic/changelog.Debian.gz | grep -i 'CVE-2016-5195',也可以使用云盾安骑士验证 注:更新完毕后可能会安装两个内核,但不影响系统运行。

# uname -a

或者

# zcat /usr/share/doc/linux-image-3.13.0-101-generic/changelog.Debian.gz | grep -i 'CVE-2016-5195'

3.Debian 系列操作系统

阿里云已经更新了Ubuntu mirror源,可以直接在默认配置下,您可以更新软件列表,随后一键升级内核: 1).查看是否有更新包:dpkg -l | grep linux 2).更新包列表:apt-get update 3).升级内核:apt-get upgrade 4).然后重启系统 5).查看升级后的内核版本:uname -a或者zcat /usr/share/doc/linux-image-3.16.0-4-amd64/changelog.Debian.gz | grep -i 'CVE-2016-5195',也可以使用云盾安骑士验证 注:更新完毕后可能会安装两个内核,但不影响系统运行。

# uname -a

或者

# zcat /usr/share/doc/linux-image-3.16.0-4-amd64/changelog.Debian.gz |grep -i 'CVE-2016-5195'

4.SUSE Linux Enterprise Server 系列操作系统(仅限购买SLES企业服务用户)

**1).**使用http://mirrors.aliyuncs.com/SLES/SLES12-SP1-Updates/sle-12-x86_64/ 源进行更新,您可以编辑vim /etc/zypp/repos.d/SLES12-SP1-Updates.repo关闭其他更新源,即:修改http://mirrors.aliyun.com/SLES/SLES12-SP1-Updates/sle-12-x86_64/ enabled=0,然后更新列表:zypper refresh 2).安装最新内核:zypper install kernel-default xen-kmp-default 3).确认下新版本的内核或 initrd / initramfs 是否有xen-vbd和virtio_blk驱动:lsinitrd /boot/initrd-3.12.62-60.64.8-default | grep -i -E 'xen-vbd|virtio_blk'

-

查看补丁样例:

lsinitrd /boot/initrd-3.12.62-60.64.8-default | grep -i -E 'xen-vbd|virtio_blk'Arguments:--logfile --force --force-drivers 'xen-vbd xen-vnif xen-platform-pci.ko virtio virtio_console virtio_net virtio_blk virtio_pci'

4).如果有,可以重启 5).如果没有,则需要给 initrd / initramfs 安装驱动,然后执行第三步后重启:mkinitrd -k /boot/vmlinuz-3.12.62-60.64.8-default -i /boot/initrd-3.12.62-60.64.8-default(具体版本根据实际安装为准) 6).查看升级后的内核版本:uname -a或者rpm -q --changelog kernel | grep 'CVE-2016-5195',也可以使用云盾安骑士验证 注:更新完毕后可能会安装两个内核,但不影响系统运行。

# uname -a

或者

# rpm -q --changelog kernel-default | grep 'CVE-2016-5195'

5.Open SUSE 系列操作系统

**1).更新列表:**zypper refresh **2).安装最新内核:**zypper install kernel-default xen-kmp-default 3).确认下新版本的内核或 initrd / initramfs 是否有xen-vbd和virtio_blk驱动lsinitrd /boot/initrd-3.12.62-55-default | grep -i -E 'xen-vbd|virtio_blk'

-

样例:

# lsinitrd /boot/initrd-3.12.62-55-default | grep -i -E 'xen-vbd|virtio_blk'lib/modules/3.12.62-55-default/kernel/drivers/block/virtio_blk.ko

lib/modules/3.12.62-55-default/updates/blkfront/xen-vbd.ko

4).如果有,可以重启 5).如果没有,则需要给 initrd / initramfs 安装驱动,然后执行第三步后重启:# mkinitrd -k /boot/vmlinuz-3.12.62-55-default -i /boot/initrd-3.12.62-55-default(具体版本根据实际安装为准) 6).查看升级后的内核版本:uname -a或者rpm -q --changelog kernel | grep 'CVE-2016-5195',也可以使用云盾安骑士验证 注:更新完毕后可能会安装两个内核,但不影响系统运行。

# uname -a

或者

# rpm -q --changelog kernel-default | grep 'CVE-2016-5195'

6.CoreOS 系列操作系统

安装所有可用更新,包括新内核:

update_engine_client -update

7.重要提示

-

1). 对于阿里云官方发布的其余系列的操作系统,Linux 官方正在研发漏洞对应的系统补丁,待补丁发布后,将系统更新到最新版本即可修复漏洞。

-

2). 对于自定义镜像用户可以关注操作系统原厂商更新状态,自己根据自身业务判断升级内核,修复该漏洞。

参考资料

最后更新时间:2016.11.03 13:01